内网渗透-红日安全-vulnstack靶场(三)

内网渗透-红日安全-vulnstack靶场(三)靶场来源:http://vulnstack.qiyuanxuetang.net/vuln/detail/5/

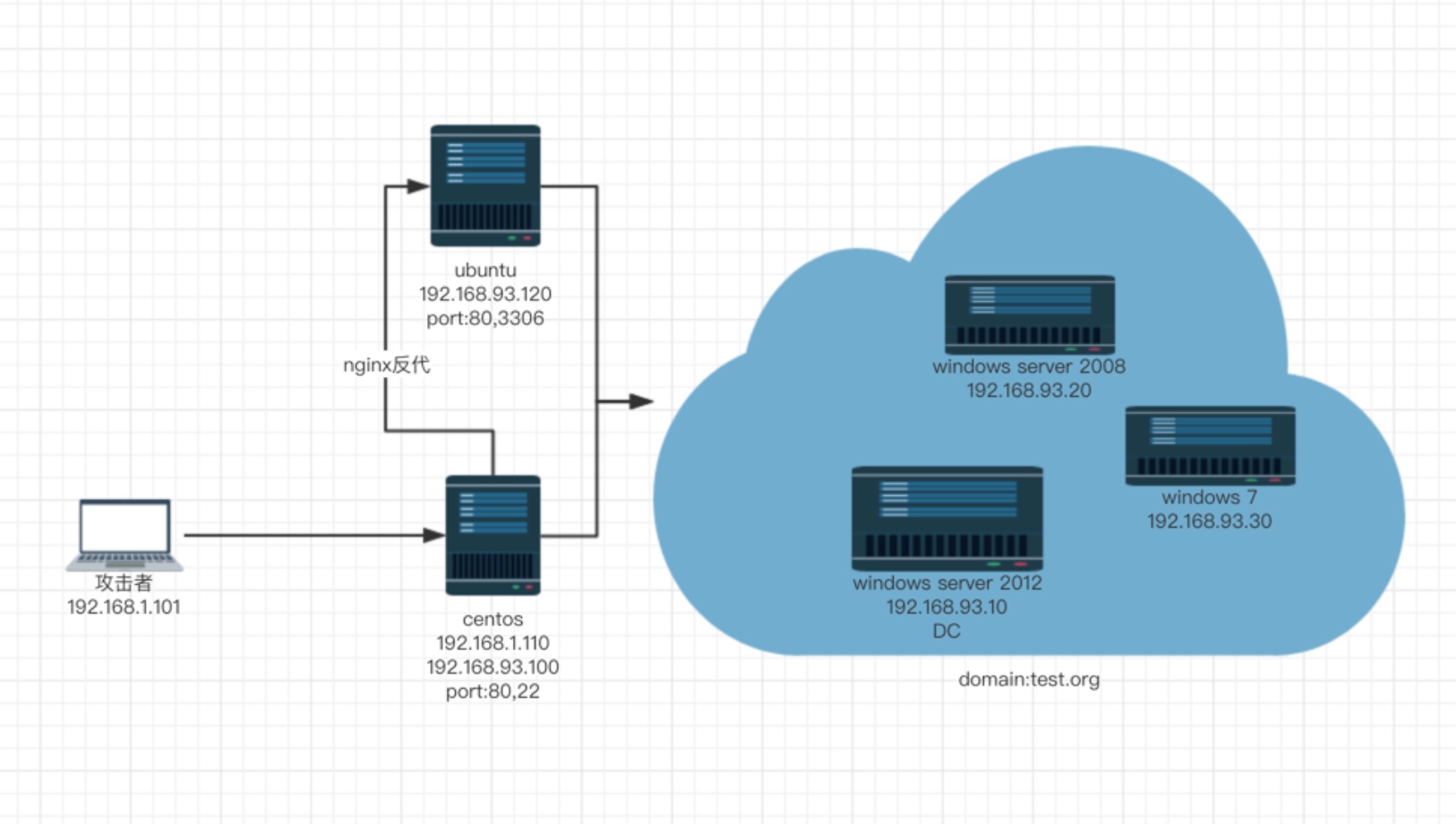

靶场情况

centos:

192.168.1.110(外) (修改网络配置之后为192.168.222.129)192.168.93.10 ...

SSTI-服务端模版注入

SSTI(Server-Side Template Injection)-服务端模版注入

这是一篇在学校做的作业,看笔记里写的比较完整,po一下

漏洞成因服务端接收了用户的恶意输入以后,未经任何处理就将其拼接作为 Web 应用模板内容的一部分,服务端web应用使用模版引擎进行编译渲染的过程中,执行 ...

Web_php_unserialize

废话序列化反序列化实在是太常见了,最近又频繁遇到php序列化,有必要学习一下,找了一道有关知识点的ctf先开个头(攻防世界web进阶-Web_php_unserialize)(我终于学着说口水话了!!)

php反序列化定义

PHP中所有的值都可以用函数 serialize() 返回的一个包含字节流的 ...

shiro反序列化漏洞复现

要求Apache shiro版本低于 1.2.4

准备工作

vulhub靶场

参照官网:https://vulhub.org/#/docs/install-docker-one-click/ 1. 安装docker:curl -s https://get.docker.com/ | sh ...

vulnstack靶场学习记录-反弹shell2

本机生成shell。开启http服务,监听。靶机下载shell并执行。

信息win7: 172.16.10.136 mac:172.16.10.1

生成shell

1msfvenom -l paloads

找到“windows/meterpreter_reverse_tcp Connec ...

vulnstack靶场学习记录-反弹shell1

靶机信息

双网卡win7 模拟内外网

内网 192.168.138.136

外网 172.16.10.128

普通用户heart/2020

域管理 Administrator/dc123.com

win2008

192.168.138.138

其他信息本机ip(vmnet8) 1. ...